You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Artigo/Análise CryptoLocker: Nova super-versão de RANSOMWARE

- Autor do tópico Blue Zee

- Data Início

regster

Power Member

Novo ransomware descoberto. Este permite salvar um ficheiro

Depois de ter surgido o primeiro ransomware, no ano passado, diversas variantes foram conhecidas, mas sempre com o mesmo propósito. O pagamento de uma quantia para libertar o disco rígido do utilizador, que foi encriptado.

Mas agora foi descoberta mais uma, que tem uma particularidade única. Inutiliza na mesma os dados do utilizador, mas permite que um ficheiro seja recuperado, de borla.

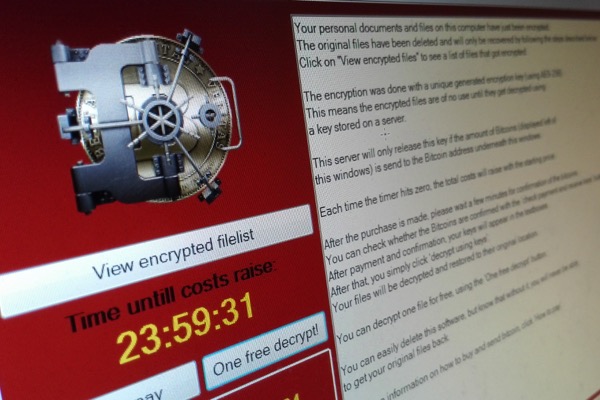

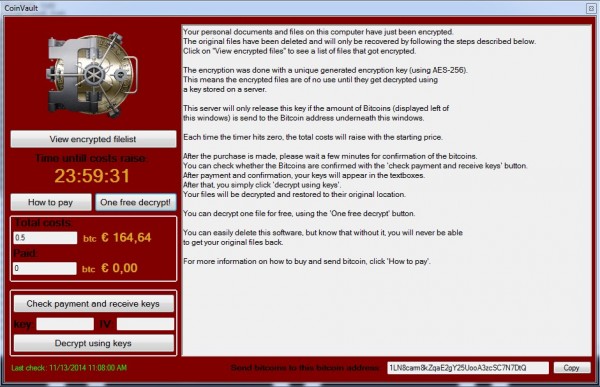

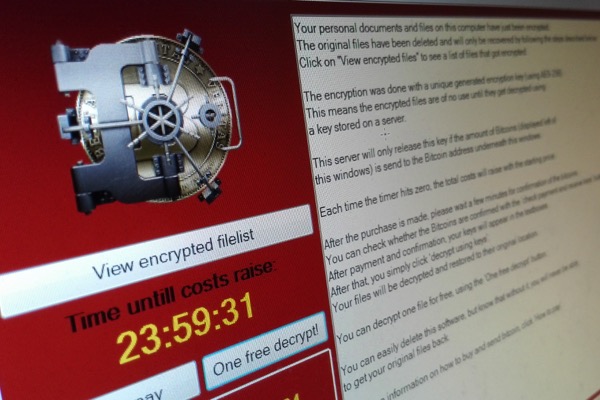

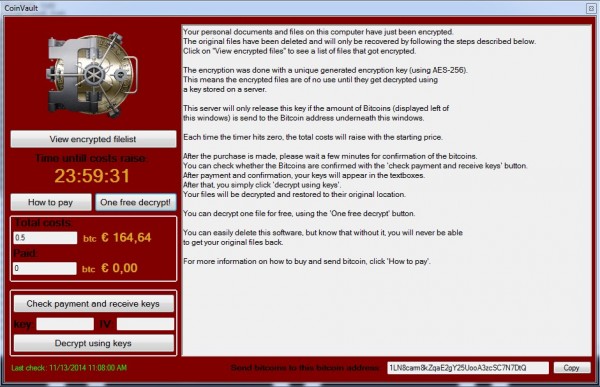

O Coinvault, é este o nome do novo ransomware, tem o mesmo comportamento de qualquer outro software deste tipo. Bloqueia o acesso aos ficheiros do utilizador, encriptando-os com uma chave que é enviada para um ponto central, exigindo depois ao utilizador que pague uma quantia para que seja fornecida a chave de cifra, permitindo assim novamente o acesso aos dados.

No caso do Coinvault o valor que está a ser pedido é de 0.5 bitcoins, o que equivale a cerca de 200 dólares.

Mas o comportamento singular do Coinvault está na forma como pretende estabelecer uma relação ode confiança com a vítima. O Coinvault permite que o utilizador, depois de ver o seu disco ser encriptado, possa escolher um ficheiro para recuperação.

Apesar de ser apenas um ficheiro, e que dificilmente conseguirá conter os dados mais sensíveis do utilizador, prova que é possível recuperar os dados, pagando a quantia pedida.

O mais conhecido ransomware que até agora surgiu foi o Cryptolocker, que raptou milhares de máquinas, obrigando os utilizadores a pagar quantias em dinheiro para terem novamente acesso aos seus ficheiros.

Os criadores do Cryptolocker foram presos e todas as máquinas que ficaram inutilizadas puderam ser recuperadas graças a um processo que foi diponibilizado.

Com o DecryptCryptoLocker foi possível reverter esse processo, se bem que para muitos foi tarde demais pois tiveram de eliminar os dados das suas máquinas para as poderem usar novamente.

Este novo ransomware foi descoberto na passada semana e mostra uma nova forma de actuar deste tipo de ataques. A maioria das vítimas tende a não pagar, assumindo a perda dos seus dados, julgando que estes processos destinam-se apenas a extorquir dinheiro, não dando qualquer garantia de recuperação dos dados.

Mas com a recuperação do ficheiro oferecido, consegue provar que o processo pode ser revertido e que existe ainda uma possibilidade de os dados serem recuperados.

Esta abordagem é uma nova forma de tentar cativar vítimas a pagar e para, estranhamente, estabelecer uma relação de confiança entre a vítima e os seus atacantes, dando a possibilidade de provar que o processo pode ser revertido.

Cumps.

Depois de ter surgido o primeiro ransomware, no ano passado, diversas variantes foram conhecidas, mas sempre com o mesmo propósito. O pagamento de uma quantia para libertar o disco rígido do utilizador, que foi encriptado.

Mas agora foi descoberta mais uma, que tem uma particularidade única. Inutiliza na mesma os dados do utilizador, mas permite que um ficheiro seja recuperado, de borla.

O Coinvault, é este o nome do novo ransomware, tem o mesmo comportamento de qualquer outro software deste tipo. Bloqueia o acesso aos ficheiros do utilizador, encriptando-os com uma chave que é enviada para um ponto central, exigindo depois ao utilizador que pague uma quantia para que seja fornecida a chave de cifra, permitindo assim novamente o acesso aos dados.

No caso do Coinvault o valor que está a ser pedido é de 0.5 bitcoins, o que equivale a cerca de 200 dólares.

Mas o comportamento singular do Coinvault está na forma como pretende estabelecer uma relação ode confiança com a vítima. O Coinvault permite que o utilizador, depois de ver o seu disco ser encriptado, possa escolher um ficheiro para recuperação.

Apesar de ser apenas um ficheiro, e que dificilmente conseguirá conter os dados mais sensíveis do utilizador, prova que é possível recuperar os dados, pagando a quantia pedida.

O mais conhecido ransomware que até agora surgiu foi o Cryptolocker, que raptou milhares de máquinas, obrigando os utilizadores a pagar quantias em dinheiro para terem novamente acesso aos seus ficheiros.

Os criadores do Cryptolocker foram presos e todas as máquinas que ficaram inutilizadas puderam ser recuperadas graças a um processo que foi diponibilizado.

Com o DecryptCryptoLocker foi possível reverter esse processo, se bem que para muitos foi tarde demais pois tiveram de eliminar os dados das suas máquinas para as poderem usar novamente.

Este novo ransomware foi descoberto na passada semana e mostra uma nova forma de actuar deste tipo de ataques. A maioria das vítimas tende a não pagar, assumindo a perda dos seus dados, julgando que estes processos destinam-se apenas a extorquir dinheiro, não dando qualquer garantia de recuperação dos dados.

Mas com a recuperação do ficheiro oferecido, consegue provar que o processo pode ser revertido e que existe ainda uma possibilidade de os dados serem recuperados.

Esta abordagem é uma nova forma de tentar cativar vítimas a pagar e para, estranhamente, estabelecer uma relação de confiança entre a vítima e os seus atacantes, dando a possibilidade de provar que o processo pode ser revertido.

Cumps.

Estes vírus são "à antiga" ou seja entra de modo destrutivo. O que até é de admirar como demorou tanto tempo até aparecer, mas dado que cada vez mais conteúdo as pessoas criam mais o poder de computação a aumentar.

A única defesa é ter backups em dia, mas por exemplo

- O ideal é ter fora da maquina, ai é defesa a 100%. Mas convém ligar o disco depois de retirar o bixo ou corre o risco de encriptar qualquer pen ou HDD externo?

- Serviços de cloud tipo dropbox/google drive, penso que é encriptado na mesma, mas em principio dá para fazer roolback?

- Unidades em rede (NAS) estão vulneráveis?

O meu maior receio é alguém navegar "algures" num site e pimba ser automaticamente infectado e começar a queimar os ficheiros sem fazer mais nada do que apenas clicar no link infectado ou digitar no browser! Ou mesmo sites infectados implica o utilizador abrir e executar um programa?

A única defesa é ter backups em dia, mas por exemplo

- O ideal é ter fora da maquina, ai é defesa a 100%. Mas convém ligar o disco depois de retirar o bixo ou corre o risco de encriptar qualquer pen ou HDD externo?

- Serviços de cloud tipo dropbox/google drive, penso que é encriptado na mesma, mas em principio dá para fazer roolback?

- Unidades em rede (NAS) estão vulneráveis?

O meu maior receio é alguém navegar "algures" num site e pimba ser automaticamente infectado e começar a queimar os ficheiros sem fazer mais nada do que apenas clicar no link infectado ou digitar no browser! Ou mesmo sites infectados implica o utilizador abrir e executar um programa?

Warlord

Portugal@Home Member

sim podes fazer rollback manualmente na dropbox.

ele encripta a NAS se ela estiver mapeada como uma drive no PC infectado e tiver permissões de leitura/escrita.

implica sempre executar um programa, tipicamente vinham disfarçados de documentos PDF.

Tens aqui info: http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information#infected

ele encripta a NAS se ela estiver mapeada como uma drive no PC infectado e tiver permissões de leitura/escrita.

implica sempre executar um programa, tipicamente vinham disfarçados de documentos PDF.

Tens aqui info: http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information#infected

civismo

Power Member

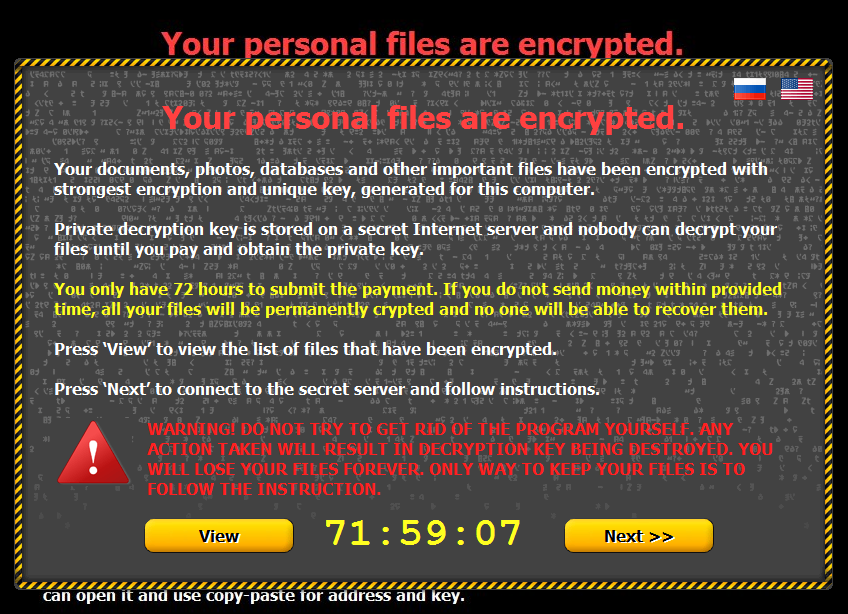

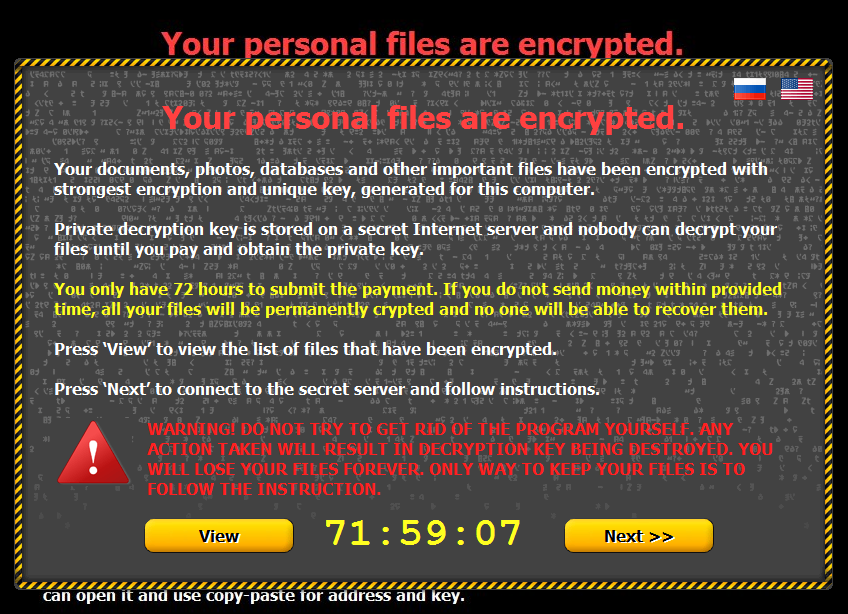

Tenho entre mãos mais um caso de um pc que apanhou esta porra do cryptolocker ( Crypto Ransomware ) , neste caso numa nova versão, chamada

CTB-Locker AKA Critroni

É a segunda vez que o vejo ao vivo , na vez anterior encriptou apenas o que estava no ambiente de trabalho, mas desta vez correu as pastas todas e encriptou tudo o que eram .JPG , .XLS , .DOC, .PDF ... até os ficheiros .DBX do outlook express encriptou.

Uma vez que o cliente precisa destes dados, e não tem backups recentes, está a equacionar pagar mesmo o resgate ...

Pelo que tenho lido, apesar de não haver garantias que funcione, ha relatos de alguns casos de sucesso.

Mais ainda, esta nova versão do CTB-Locker é simpatica, e oferece a desencriptação dos primeiros 5 ficheiros gratuitamente, possivelmente vou experimentar.

Pelo que tenho lido nas ultimas horas, Isto corre tudo o que é unidades locais, o que o torna bastante perverso, na medida em que se tivermos os nossos backups feitos numa unidade externa USB, ou num disco de rede NAS com uma letra mapeada, esses ficheiros do backup ficarão igualmente encriotados

Aparentemente só se espalha na rede através de unidades mapeadas , o que é bom pois pelos vistos não ataca as pastas partilhadas que não estejam mapeadas

Pelo que li, a dropbox e similares tambem são atacadas por este problema, no entanto têm a possibilidade de versioning, ou seja de ir buscar versões anteriores do ficheiro, contudo li que o processo é doloroso na medida em que tem que ser feito ficheiro a ficheiro, o que é uma grande dor de cabeça se estivermos a falar de milhares de ficheiros, por ex pastas de documentos ou albuns de fotografias.

Pelo que li , estes Crypto Ransomware apanham-se sobretudo atraves de anexos infectados, por ex PDF´s que na realidade são executaveis.

COm os meus clientes foi assim que aconteceu, e segundo li é a principal forma de infecção.

Ao que parece este Crypto Ransomware consegue fintar muito bem a maioria dos antivirus, na medida em que é o proprio utilizador que ao estar distraido / confundido acaba por executar o virus, julgando estar a abrir um .PDF ou outro anexo benigno

PEssoalmente nem uso antivirus nos meus computadores (apenas corro o malwarebytes esporadicamente), pois acredito que a maioria dos virus apanham-se pelas más práticas, e defendo que um utilizador atento e conhecedor não precisa de um antivirus.

No entanto ha uns tempos apanhei um virus ao abrir um PDF infectado , num site clonado do ViaCTT, bastantante convincente . Até o endereço era convincente, chamava.-se salvo erro CTTVia .

Felizmente apercebi-me a tempo e desliguei logo a net e interrompi o processo, que se começou logo a espalhar pelo computador (windows 7 neste caso)

VOltanto ao que tenho neste momento entre mãos, neste momento ja tenho um clone do disco infectado, pois apesar de ser facil remover o Crypto Ransomware , poderei ainda precisar da versao infectada se tudo o resto falhar e o cliente quiser pagar o resgate

Para ja estou a tentar Data Recovery no disco infectado, pode ser que consiga ir buscar versões não infectadas dos ficheiros

**********************************************************************************

Para os interessados sobre esta materia e profissionais de IT / Administradores de sistemas,

partilho alguns links sobre o assunto :

**********************************************************************************

http://www.remove-pcvirus.com/remove-ctb-locker/

http://www.bleepingcomputer.com/virus-removal/ctb-locker-ransomware-information

http://threatpost.com/critroni-crypto-ransomware-seen-using-tor-for-command-and-control/107306

http://computervirusmanualremval.blogspot.pt/2014/12/how-to-decrypt-files-locked-by-ctb.html

http://computervirusmanualremval.blogspot.pt/2014/12/how-to-decrypt-files-locked-by-ctb.html

http://arstechnica.com/security/201...o-see-your-data-again-pay-us-300-in-bitcoins/

https://www.foolishit.com/vb6-projects/cryptoprevent/

http://www.pcrisk.pt/guias-de-remocao/7562-your-personal-files-are-encrypted-virus

http://www.eteknix.com/synology-nas-os-vulnerable-to-cryptolocker/

http://ubuntuforums.org/showthread.php?t=2189320

http://www.welivesecurity.com/2013/...ct-against-ransomware-including-cryptolocker/

http://www.prnewswire.com/news-rele...g-typical-anti-virus-protocols-241457611.html

http://grahamcluley.com/2013/11/cryptolocker-protect/

**********************************************************************************

IMPORTANTE ::: IMPORTANTE ::: IMPORTANTE ::: IMPORTANTE ::: IMPORTANTE ::: IMPORTANTE :::

**********************************************************************************

>Façam Backups Regulares

>Os discos externos não são caros, espalhem os backups por varios discos

>Tenham versões offline dos ficheiros, é importante a existencia de "cold data", pois este problema pode atacar os originais e as copias de segurança online ao mesmo tempo !

CTB-Locker AKA Critroni

É a segunda vez que o vejo ao vivo , na vez anterior encriptou apenas o que estava no ambiente de trabalho, mas desta vez correu as pastas todas e encriptou tudo o que eram .JPG , .XLS , .DOC, .PDF ... até os ficheiros .DBX do outlook express encriptou.

Uma vez que o cliente precisa destes dados, e não tem backups recentes, está a equacionar pagar mesmo o resgate ...

Pelo que tenho lido, apesar de não haver garantias que funcione, ha relatos de alguns casos de sucesso.

Mais ainda, esta nova versão do CTB-Locker é simpatica, e oferece a desencriptação dos primeiros 5 ficheiros gratuitamente, possivelmente vou experimentar.

Pelo que tenho lido nas ultimas horas, Isto corre tudo o que é unidades locais, o que o torna bastante perverso, na medida em que se tivermos os nossos backups feitos numa unidade externa USB, ou num disco de rede NAS com uma letra mapeada, esses ficheiros do backup ficarão igualmente encriotados

Aparentemente só se espalha na rede através de unidades mapeadas , o que é bom pois pelos vistos não ataca as pastas partilhadas que não estejam mapeadas

Pelo que li, a dropbox e similares tambem são atacadas por este problema, no entanto têm a possibilidade de versioning, ou seja de ir buscar versões anteriores do ficheiro, contudo li que o processo é doloroso na medida em que tem que ser feito ficheiro a ficheiro, o que é uma grande dor de cabeça se estivermos a falar de milhares de ficheiros, por ex pastas de documentos ou albuns de fotografias.

Pelo que li , estes Crypto Ransomware apanham-se sobretudo atraves de anexos infectados, por ex PDF´s que na realidade são executaveis.

COm os meus clientes foi assim que aconteceu, e segundo li é a principal forma de infecção.

Ao que parece este Crypto Ransomware consegue fintar muito bem a maioria dos antivirus, na medida em que é o proprio utilizador que ao estar distraido / confundido acaba por executar o virus, julgando estar a abrir um .PDF ou outro anexo benigno

PEssoalmente nem uso antivirus nos meus computadores (apenas corro o malwarebytes esporadicamente), pois acredito que a maioria dos virus apanham-se pelas más práticas, e defendo que um utilizador atento e conhecedor não precisa de um antivirus.

No entanto ha uns tempos apanhei um virus ao abrir um PDF infectado , num site clonado do ViaCTT, bastantante convincente . Até o endereço era convincente, chamava.-se salvo erro CTTVia .

Felizmente apercebi-me a tempo e desliguei logo a net e interrompi o processo, que se começou logo a espalhar pelo computador (windows 7 neste caso)

VOltanto ao que tenho neste momento entre mãos, neste momento ja tenho um clone do disco infectado, pois apesar de ser facil remover o Crypto Ransomware , poderei ainda precisar da versao infectada se tudo o resto falhar e o cliente quiser pagar o resgate

Para ja estou a tentar Data Recovery no disco infectado, pode ser que consiga ir buscar versões não infectadas dos ficheiros

**********************************************************************************

Para os interessados sobre esta materia e profissionais de IT / Administradores de sistemas,

partilho alguns links sobre o assunto :

**********************************************************************************

http://www.remove-pcvirus.com/remove-ctb-locker/

http://www.bleepingcomputer.com/virus-removal/ctb-locker-ransomware-information

http://threatpost.com/critroni-crypto-ransomware-seen-using-tor-for-command-and-control/107306

http://computervirusmanualremval.blogspot.pt/2014/12/how-to-decrypt-files-locked-by-ctb.html

http://computervirusmanualremval.blogspot.pt/2014/12/how-to-decrypt-files-locked-by-ctb.html

http://arstechnica.com/security/201...o-see-your-data-again-pay-us-300-in-bitcoins/

https://www.foolishit.com/vb6-projects/cryptoprevent/

http://www.pcrisk.pt/guias-de-remocao/7562-your-personal-files-are-encrypted-virus

http://www.eteknix.com/synology-nas-os-vulnerable-to-cryptolocker/

http://ubuntuforums.org/showthread.php?t=2189320

http://www.welivesecurity.com/2013/...ct-against-ransomware-including-cryptolocker/

http://www.prnewswire.com/news-rele...g-typical-anti-virus-protocols-241457611.html

http://grahamcluley.com/2013/11/cryptolocker-protect/

**********************************************************************************

IMPORTANTE ::: IMPORTANTE ::: IMPORTANTE ::: IMPORTANTE ::: IMPORTANTE ::: IMPORTANTE :::

**********************************************************************************

>Façam Backups Regulares

>Os discos externos não são caros, espalhem os backups por varios discos

>Tenham versões offline dos ficheiros, é importante a existencia de "cold data", pois este problema pode atacar os originais e as copias de segurança online ao mesmo tempo !

Última edição:

Blue Zee

Power Member

Há muito que ler a esse propósito, por exemplo:

https://blog.malwarebytes.org/intelligence/2013/08/the-malware-archives-pdf-files/

http://securityxploded.com/pdf_vuln_exploits.php

https://www.corelan.be/index.php/20...f-analysis-from-price-zip-to-flashplayer-exe/

Muitos usam vulnerabilidades do software para injetarem malware, por isso é imprescindível ter tudo atualizado especialmente Adobe Reader, Flash e evitar a todo o custo a instalação de Java nos PCs.

Mas se o utilizador evitar o tal clique no ficheiro não há nada a temer.

https://blog.malwarebytes.org/intelligence/2013/08/the-malware-archives-pdf-files/

http://securityxploded.com/pdf_vuln_exploits.php

https://www.corelan.be/index.php/20...f-analysis-from-price-zip-to-flashplayer-exe/

Muitos usam vulnerabilidades do software para injetarem malware, por isso é imprescindível ter tudo atualizado especialmente Adobe Reader, Flash e evitar a todo o custo a instalação de Java nos PCs.

Mas se o utilizador evitar o tal clique no ficheiro não há nada a temer.

LPPT_flyier

Power Member

Essa de oferecer as primeiras 5 desencriptações está boa...

O kaspersky vem publicitado que tem protecção contra estas estirpes de vírus.Bastando fazer ctrl+shift+F4 que ele limpa o vírus e nos ficheiros afectados,por fim reverte para o estado anterior.

O que é facto é que estou farto de pesquisar na net e no youtube sobre se alguma "alma" fez o teste à eficácia do Kaspersky.Mas gostava de saber se ele é eficaz.

O kaspersky vem publicitado que tem protecção contra estas estirpes de vírus.Bastando fazer ctrl+shift+F4 que ele limpa o vírus e nos ficheiros afectados,por fim reverte para o estado anterior.

O que é facto é que estou farto de pesquisar na net e no youtube sobre se alguma "alma" fez o teste à eficácia do Kaspersky.Mas gostava de saber se ele é eficaz.

civismo

Power Member

Testei o Decrypt cryptolocker mas nao funciona, para o CTB Locker ainda nao ha solucao pelos vistos

http://www.bleepingcomputer.com/virus-removal/ctb-locker-ransomware-information

http://www.bleepingcomputer.com/virus-removal/ctb-locker-ransomware-information

LPPT_flyier

Power Member

Bem encontrei aqui isto,muito interessante tem partes do código do vírus,para que tiver curiosidade aqui vai:

http://securelist.com/analysis/publications/64608/a-new-generation-of-ransomware/

http://securelist.com/analysis/publications/64608/a-new-generation-of-ransomware/

Blue Zee

Power Member

Um exemplo fresco das vulnerabilidades do Flash.

Foi ontem disponibilizada atualização do Flash Player para a versão 16.0.0.287 resolvendo algumas vulnerabilidades graves.

Podem confirmar a versão que têm aqui:

http://www.adobe.com/software/flash/about/

Deverão verificar em todos os browsers que usam.

Umas poucas horas depois...

Foi ontem disponibilizada atualização do Flash Player para a versão 16.0.0.287 resolvendo algumas vulnerabilidades graves.

Podem confirmar a versão que têm aqui:

http://www.adobe.com/software/flash/about/

Deverão verificar em todos os browsers que usam.

Umas poucas horas depois...

http://helpx.adobe.com/security/products/flash-player/apsa15-01.htmlA critical vulnerability (CVE-2015-0311) exists in Adobe Flash Player 16.0.0.287 and earlier versions for Windows, Macintosh and Linux. Successful exploitation could cause a crash and potentially allow an attacker to take control of the affected system. We are aware of reports that this vulnerability is being actively exploited in the wild via drive-by-download attacks against systems running Internet Explorer and Firefox on Windows 8 and below.

Adobe expects to have a patch available for CVE-2015-0311 during the week of January 26.

civismo

Power Member

Quando ao CTB-Locker , ainda nao consegui fazer nada daquilo, mas tenho lido bastante sobre o assunto no bleeping computer

Partilho alguns links sobre este tema, para quem tiver interesse / paciencia :

http://www.bleepingcomputer.com/virus-removal/ctb-locker-ransomware-information

http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information#decrypt

http://www.bleepingcomputer.com/for...alization-changes/?hl=+ctb#8208locker=&page=2

http://www.bleepingcomputer.com/for...-file-extentions-changed/?hl=+ctb#8208locker=

http://www.bleepingcomputer.com/for...ting-ransomware-sets-extension-to-ctbl/page-5

http://www.bleepingcomputer.com/for...wnloaderelenoockaa-found/?hl=+ctb‐locker

http://www.bleepingcomputer.com/forums/t/506924/cryptolocker-hijack-program/page-220

http://www.bleepingcomputer.com/for...-added-extension-uogltic/?hl=+ctb#8208locker=

http://www.bleepingcomputer.com/for...-extension-by-ctb-locker/?hl=+ctb#8208locker=

http://www.bleepingcomputer.com/forums/t/563824/cbt-locker-virus/?hl=+ctb#8208locker=

http://malwarefixes.com/remove-ctb-locker-virus/

https://www.decryptcryptolocker.com/

Partilho alguns links sobre este tema, para quem tiver interesse / paciencia :

http://www.bleepingcomputer.com/virus-removal/ctb-locker-ransomware-information

http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information#decrypt

http://www.bleepingcomputer.com/for...alization-changes/?hl=+ctb#8208locker=&page=2

http://www.bleepingcomputer.com/for...-file-extentions-changed/?hl=+ctb#8208locker=

http://www.bleepingcomputer.com/for...ting-ransomware-sets-extension-to-ctbl/page-5

http://www.bleepingcomputer.com/for...wnloaderelenoockaa-found/?hl=+ctb‐locker

http://www.bleepingcomputer.com/forums/t/506924/cryptolocker-hijack-program/page-220

http://www.bleepingcomputer.com/for...-added-extension-uogltic/?hl=+ctb#8208locker=

http://www.bleepingcomputer.com/for...-extension-by-ctb-locker/?hl=+ctb#8208locker=

http://www.bleepingcomputer.com/forums/t/563824/cbt-locker-virus/?hl=+ctb#8208locker=

http://malwarefixes.com/remove-ctb-locker-virus/

https://www.decryptcryptolocker.com/

civismo

Power Member

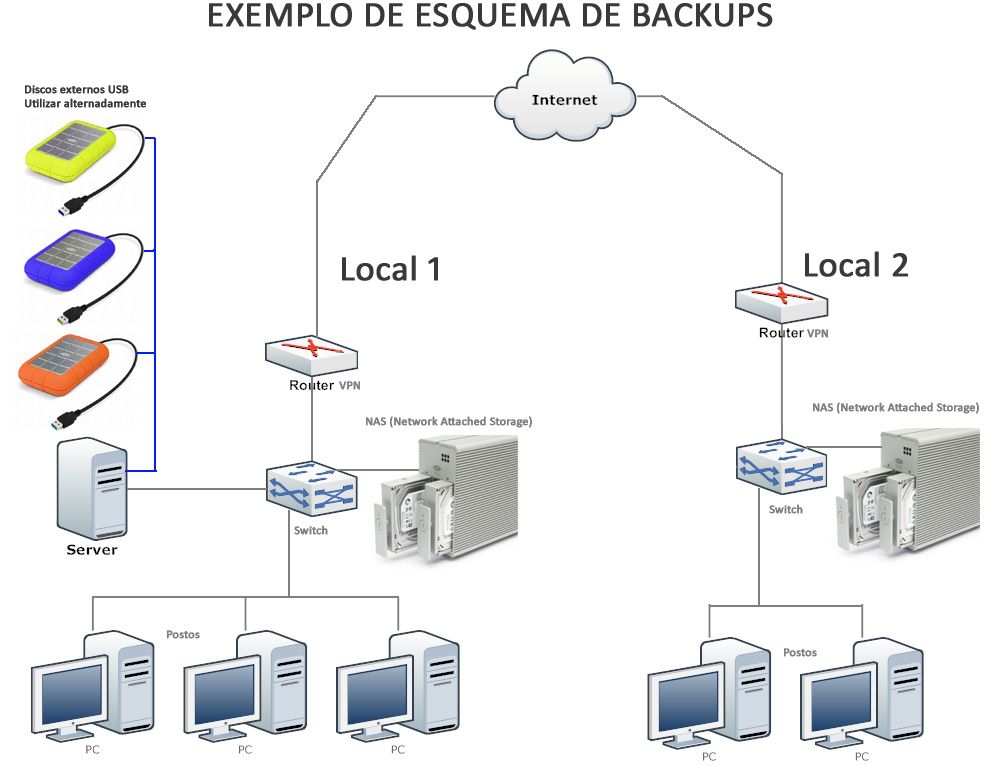

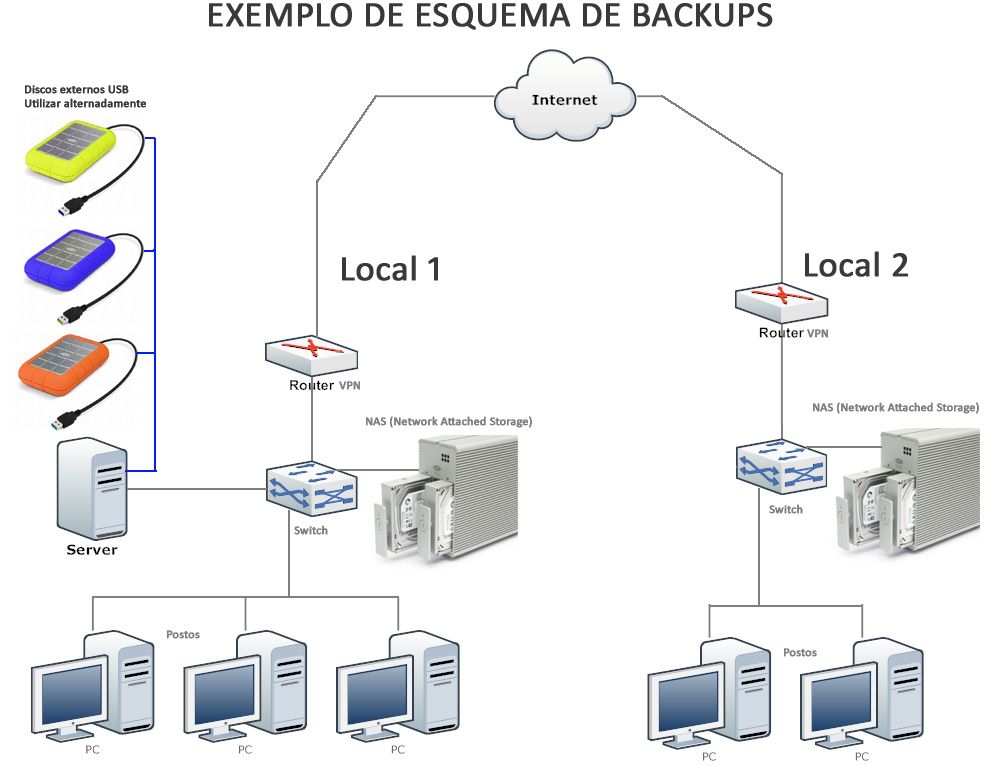

Isto do criptlolocker tem-me feito pensar em apurar os esquemas de backup

Estive aqui a fazer um esquema de backup para ser mais facil ilustrar :

Sobretudo o mais importante é mesmo evitar as unidades de rede, uma vez que o virus corre todas as unidades, mas pelos vistos não procura caminhos na rede.

Penso que o melhor sistema para uma empresa média será o armazenamento de rede, seja sele no servidor ou numa NAS.

É importante que este armazenamento não se faça num posto, pois os postos são muito mais vulneraveis a virus e malware do que servidores e NAS, nas quais se exclui o elemento humano, ou seja não há lá ninguem a trabalhar.

Nesse local de armazenamento de rede, no caso do exemplo da imagem seria no servidor, teriamos a existencia de uma pasta (ou disco) na qual centralizariamos toda a informação

Nos postos teriamos apenas links, por ex. no ambiente de trabalho

>Atalho nº1: Pasta partilhada pelos diversos colaboradores (que tambem podera ser sincronizada com a dropbox ou google drive)

>Atalho nº2: Pasta unica do utilizador, protegida com username e password exclusivo para casa utilizador

Cada utilizador fica responsavel por colocar os documentos na sua pasta de rede, pois sabe que apenas essa é abrangida pelo backup, e podera ser recuperada em caso de falhas

Mesmo o Outlook e outros dados locais poderão ver as suas copias de segurança feitas para a pasta unica de cada utilizador

Na optica do administrador de sistemas fica muito facil pois já sabe que tera que assegurar um unico backup: O da pasta do servidor ou NAS , a qual contem todas as outras subpastas

Sugiro que esse backup da pasta mestre do servidor seja feita para uma NAS

AO mesmo tempo poderá ainda ser feita para discos externos USB, os quais deverão estar fisicamente distantes após efectuar cópias de segurança (por ex levar para casa e ir rodando).

Para as copias de segurança automazidas aconselho o programa cobian backup (gratis) http://www.cobiansoft.com/cobianbackup.htm

No caso de empresas com mais do que uma localização, deverá existir uma VPN para interligar os dados e partilhas, e poderá haver uma NAS na localização remota a replicar os dados, como se vê na imagem.

Estive aqui a fazer um esquema de backup para ser mais facil ilustrar :

Sobretudo o mais importante é mesmo evitar as unidades de rede, uma vez que o virus corre todas as unidades, mas pelos vistos não procura caminhos na rede.

Penso que o melhor sistema para uma empresa média será o armazenamento de rede, seja sele no servidor ou numa NAS.

É importante que este armazenamento não se faça num posto, pois os postos são muito mais vulneraveis a virus e malware do que servidores e NAS, nas quais se exclui o elemento humano, ou seja não há lá ninguem a trabalhar.

Nesse local de armazenamento de rede, no caso do exemplo da imagem seria no servidor, teriamos a existencia de uma pasta (ou disco) na qual centralizariamos toda a informação

Nos postos teriamos apenas links, por ex. no ambiente de trabalho

>Atalho nº1: Pasta partilhada pelos diversos colaboradores (que tambem podera ser sincronizada com a dropbox ou google drive)

>Atalho nº2: Pasta unica do utilizador, protegida com username e password exclusivo para casa utilizador

Cada utilizador fica responsavel por colocar os documentos na sua pasta de rede, pois sabe que apenas essa é abrangida pelo backup, e podera ser recuperada em caso de falhas

Mesmo o Outlook e outros dados locais poderão ver as suas copias de segurança feitas para a pasta unica de cada utilizador

Na optica do administrador de sistemas fica muito facil pois já sabe que tera que assegurar um unico backup: O da pasta do servidor ou NAS , a qual contem todas as outras subpastas

Sugiro que esse backup da pasta mestre do servidor seja feita para uma NAS

AO mesmo tempo poderá ainda ser feita para discos externos USB, os quais deverão estar fisicamente distantes após efectuar cópias de segurança (por ex levar para casa e ir rodando).

Para as copias de segurança automazidas aconselho o programa cobian backup (gratis) http://www.cobiansoft.com/cobianbackup.htm

No caso de empresas com mais do que uma localização, deverá existir uma VPN para interligar os dados e partilhas, e poderá haver uma NAS na localização remota a replicar os dados, como se vê na imagem.