Olá!

Atualmente, tenho a minha rede doméstica da seguinte forma:

Tudo funcionou bem e chegava para mim até mudar de casa e ter domótica. Dessa domótica, os equipamentos que precisavam de ligação à Internet por wireless foram ligados a uma rede GUEST, que funciona como uma espécie de VLAN. O problema está em que tenho domótica que se liga por cabo ao router e neste tipo de equipamentos domésticos não há a funcionalidade de criar VLAN para LAN.

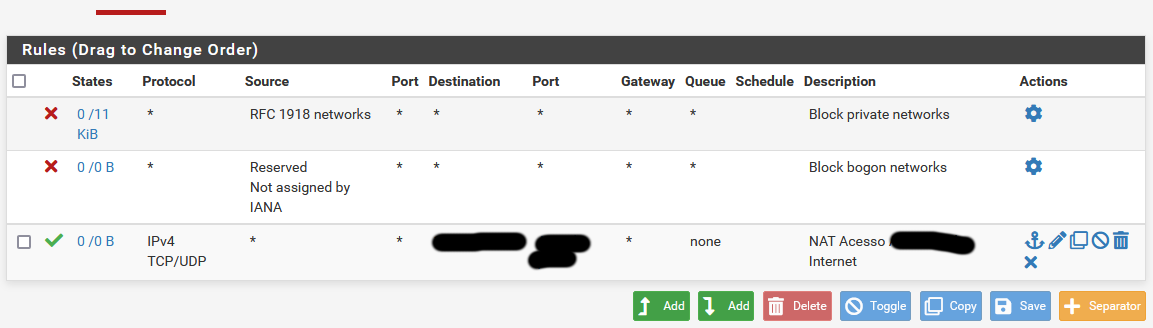

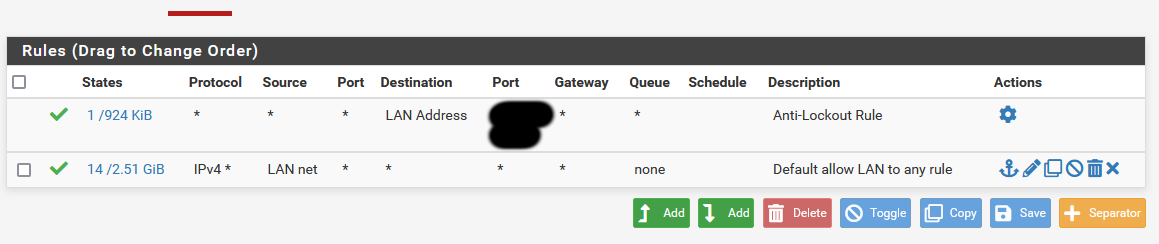

Então comprei um equipamento com PFsense, mas tenho duvidas sobre como o ligar. Não queria perder o software de proteção dos routers ASUS que me tem bloqueado muitos site maliciosos, usados por alguém cá de casa. Nas instruções que tenho encontrado sobre o PFSense utilizam-no sempre como Firewall e router. Nunca encontrei só para firewall.

O que será mais indicado:

PFsense como firewall e router + ASUS como APs

ou

PFsense como apenas firewall + ASUS como router?

Obrigado.

Atualmente, tenho a minha rede doméstica da seguinte forma:

- Router MEO FiberGateway Wi-Fi 6 com bridge ativado na porta 4 (telefones fixos ligados à ficha RJ11);

- A porta 4 FiberGateway Wi-Fi 6 liga à porta WAN de um router ASUS RT-AX58U;

- Uma das portas LAN do ASUS liga à porta WAN de outro ASUS RT-AX58U (os dois estão ligados em Mesh)

Tudo funcionou bem e chegava para mim até mudar de casa e ter domótica. Dessa domótica, os equipamentos que precisavam de ligação à Internet por wireless foram ligados a uma rede GUEST, que funciona como uma espécie de VLAN. O problema está em que tenho domótica que se liga por cabo ao router e neste tipo de equipamentos domésticos não há a funcionalidade de criar VLAN para LAN.

Então comprei um equipamento com PFsense, mas tenho duvidas sobre como o ligar. Não queria perder o software de proteção dos routers ASUS que me tem bloqueado muitos site maliciosos, usados por alguém cá de casa. Nas instruções que tenho encontrado sobre o PFSense utilizam-no sempre como Firewall e router. Nunca encontrei só para firewall.

O que será mais indicado:

PFsense como firewall e router + ASUS como APs

ou

PFsense como apenas firewall + ASUS como router?

Obrigado.